Ha cégünk weboldala vagy webalapú alkalmazása hirtelen elérhetetlenné válik egy hatalmas bejövő adatforgalom-hullám miatt, akkor esélyes, hogy DDoS-támadás (angolul Distributed Denial-of-Service, vagyis szolgáltatásmegtagadásos támadás) áldozatai lettünk.

Egyre többször fordulnak elő ilyen jellegű kibertámadások, melyeknek súlyos következményei lehetnek vállalatunk vagy márkánk hírnevére, ha weboldalunk hosszabb időre elérhetetlenné válik miattuk.

Ebben az útmutatóban részletesen ismertetjük a DDoS-támadások jellemzőit, a védekezés módszereit, valamint azt is, hogy mit tegyünk, ha ilyen támadás célpontjai lettünk.

Tartalomjegyzék: DDoS GYIK

- Mi az a DDoS-támadás?

- A támadások különböző típusai

- Példa a DDoS-támadásokra

- Kik indítanak DDoS-támadásokat és miért?

- Kik és miért vannak leginkább kitéve a DDoS-támadásoknak?

- A DDoS-támadások megelőzése

- Teendők DDoS-támadás esetén

- Hogyan derítsük ki, hogy gépünk botnet-hálózat része lett-e (és mit tegyünk ilyenkor)

Mi az a DDoS-támadás?

A DDoS angolul ‘Distributed Denial-of-Service’. Magyarul szolgáltatásmegtagadásos támadás néven ismert

DDoS-támadásnak azt nevezzük, amikor a támadó nagy mennyiségű forgalommal áraszt el egy hálózatot vagy szervert azzal a céllal, hogy annak működését ellehetetlenítse. Az ilyen támadásokat leginkább arra használják, hogy bizonyos weboldalakat vagy alkalmazásokat napokra, vagy akár még tovább is működésképtelenné tegyenek.

Technikai részletek

Azért nevezzük szolgáltatásmegtagadásos (Denial-of-Service) támadásnak ezeket, mert a támadást elszenvedő weboldal vagy szerver a nem káros szándékú forgalom kiszolgálására is képtelenné válik.

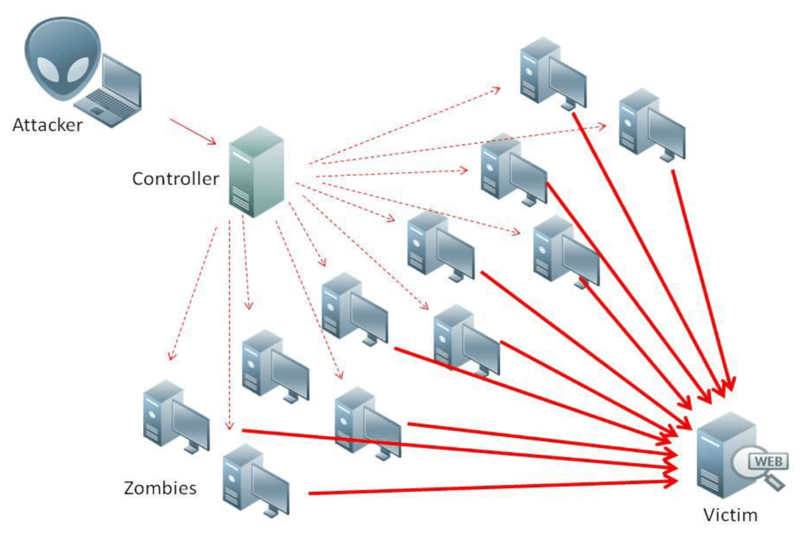

És azért nevezzük elosztott szolgáltatásmegtagadással járó támadásnak (Distributed Denial-of-Service) ezt a módszert, mert az ártó szándékú forgalom számítógépek százairól, ezreiről vagy akár millióiról is érkezhet egyszerre. Ha csak egyetlen forrása van a támadásnak, azt nevezzük simán szolgáltatásmegtagadással járó támadásnak (angolul DoS attack).

Botnet használata

A DDoS-támadások végrehajtásához gyakran botnet-et használnak. Vagyis egy zombihálózatot, amelyben rengeteg számítógép és egyéb internetre kötött eszköz szerepel, melyek fölött valamilyen kártevővel vették át az irányítást, gyakran tulajdonosuk tudtán kívül. Az ilyen eszközöket nevezzük “zombiknak”.

A támadások különböző típusai

A zombigépeket arra használják, hogy az OSI-modell különböző rétegeiben tevékenykedve végezzenek támadásokat különböző ismert sebezhető pontok ellen, ezeket a Cloudflare az alábbi három típusba sorolja be:

1. Alkalmazási réteget érintő támadások

Az alkalmazási réteget megcélzó DDoS-támadások a legegyszerűbbek: lényegében a szerverek által fogadott kéréseket utánozzák. Tehát másképpen megfogalmazva: a botnet-be beszervezett számítógépek és eszközök egy időben igyekeznek hozzáférni a szerverhez vagy weboldalhoz, éppen úgy, mint ahogy egy valódi felhasználó tenné.

Viszont ahogy a DDoS-támadás egyre nagyobb méreteket ölt, vele együtt a hasznosnak tűnő kérések száma is emelkedik. A szerver végül túlterhelés miatt összeomlik, mivel képtelenné válik a rengeteg kérés kiszolgálására.

2. Protokoll-támadások

A protokollokon alapuló támadások a szerverek közötti kommunikáció szabályrendszerének hiányosságait kihasználva igyekeznek túlterhelni és kiiktatni a célpontot.

Egyes változatokban például félkésznek tűnő adatcsomagokkal árasztják el a szervert, amely azt hiszi, hogy ezeket össze kell raknia, ezért megerősítésre vár a forrásnak megadott IP-címről, ahonnan igazából semmi sem érkezik. Viszont egyre és egyre több adatot kap a szerver.

Más változatokban pedig egyszerűen csak összerakhatatlan csomagokkal árasztják el a szervert, így az arra pazarolja el erőforrásait, hogy megpróbálja ezeket összeilleszteni, ami természetesen hiábavaló.

3. Hálózati túlterheléses támadás

A hálózati túlterheléses támadások alapvetően hasonlítanak az alkalmazási réteget érintőkre, viszont van bennük egy kis csavar. Az ilyen DDoS-támadásokban a célszerver teljes sávszélességét lefoglalják botnetektől származó, valamilyen módon megsokszorozott kérésekkel.

Egyes módszereknél például azt érik el a botnetes támadók, hogy a célszerverek önmaguknak küldjenek nagyobb adatmennyiségeket, így a szervernek egyszerre kell az adatok fogadásával, összerakásával, küldésével és ismételt fogadásával foglalkoznia, ezek együttesen jelentős mennyiségű erőforrást foglalva.

Példa a DDoS-támadásokra

A Norton által legelsőnek tekintett DDoS-támadást 2000-ben követte el az akkor 15 éves Michael Calce, akinek célja az volt, hogy elérhetetlenné tegye többek között a Yahoo-t, a CNN-t és az eBay-t, melyek látogatóit a fentihez hasonló hibaüzenet fogadta.

Az ilyen jellegű támadások azóta is egyre gyakrabban fordulnak elő.

Kik indítanak DDoS-támadásokat és miért?

Habár egyre hatékonyabbak és kifinomultabbak lettek a DDoS-támadások, bárki képes egyszerűbbek végrehajtására. Az átlagemberek pénzért cserébe támadtathatnak célpontokat, ilyen szolgáltatásokat a feketepiacon vagy az internet sötétebb bugyraiban találhatunk. Még arra is van lehetőség, hogy meglévő botnet bérbevételével vagy kölcsönzésével hajtsunk végre támadásokat.

A hőskor DDoS-támadásait egyszerűen csak feltűnősködés céljával hajtották végre, ilyen volt a legelső is, amelyet Michael Calce (avagy “Mafiaboy”) hajtott végre – pusztán csak azért, mert megtehette.

Napjainkban már számos különböző indítékkal hajtanak végre DDoS-támadásokat, például lehetnek ezek az alábbiak is:

- Vállalkozók, akik versenytársaikat kívánják ellehetetleníteni

- Versenyszerű videojátékosok, akik ellenfeleiket akarják kidobatni a játékból

- Aktivisták, akik bizonyos tartalmakhoz való hozzáférés megakadályozásának céljával indítanak támadásokat

- Trollok, akik pusztán csak bosszúból támadnak célpontokat

Kik és miért vannak leginkább kitéve a DDoS-támadásoknak?

Az átlagembereknek nem igazán van mitől tartaniuk, mivel főleg nagyvállalatokat céloznak ilyen támadásokkal. Ők dollármilliókat vagy milliárdokat bukhatnak DDoS-támadás következtében, mivel szolgáltatásaik kiesése hatalmas veszteségeket okozhat. Ugyanez érvényes kisvállalkozások tulajdonosaira is.

Bármilyen online jelenléttel rendelkező vállalatnak teljes mértékben felkészültnek kell lennie a bármikor, teljesen kiszámíthatatlanul és váratlanul érkező DDoS-támadásokra.

A DDoS-támadások megelőzése

Habár a szervereinket megcélzó káros szándékú bejövő forgalmat nemlehet teljesen kiszűrni, bizonyos intézkedésekkel jobban felkészülhetünk az ilyen esetekre.

1. Figyeljük az adatforgalmat

Az Amazon Web Services szerint nagyon fontos, hogy legyünk tisztában azzal, mi számít szervezetünknél átlagos mennyiségű, illetve annál alacsonyabb és magasabb mennyiségű adatforgalomnak.

Ha tisztában vagyunk a forgalmasabb időszakok felső határával, akkor megfelelően beállíthatjuk a bejövő kapcsolatok maximális forgalmának korlátozását. Így a szerver valóban csak annyi bejövő kérést fogad, amennyit még képes kezelni.

A problémák gyors felderítésében is sokat segít, ha tisztában vagyunk adatforgalmunk változásaival. Számításba kell vennünk még többek között a marketingkampányok hatását, a szezonális forgalmi változásokat és hasonló befolyásoló tényezőket. Például a közösségi oldalakon vírusszerűen terjedő linkek is okozhatnak kiugróan magas forgalmat és szerverösszeomlásokat, amelyek annak ellenére is bevételkiesést okozhatnak, hogy nem ártó szándék miatt vált elérhetetlenné weboldalunk.

2. Béreljünk nagyobb sávszélességet

Ha már képben vagyunk a szervereink által átlagos és kiugró esetekben használt sávszélességgel, akkor érdemes a valóban szükségesnél valamivel többet igényelnünk. Ezt hívják túlméretezésnek.

Így jobban felkészülhetünk a kiugróan magas adatforgalmú időszakokra, valamint DDoS-támadás esetén is nyerünk némi időt, mielőtt szerverünk vagy weboldalunk teljesen elérhetetlenné válna.

3. Használjunk tartalomelosztót (CDN-t)

A DDoS-támadások célja központi szerverünk túlterhelése, emiatt igen hatékony védekezési módszer, ha a világ különböző pontjain lévő szervereken tároljuk adatainkat.

Pontosan ezt teszi egy Content Distribution Network, amely magyarul tartalomelosztó hálózatot takar.

A CDN-szolgáltatók a gyorsabb teljesítmény érdekében mindig a kérdéses felhasználóhoz lehető legközelebb lévő szervereikről igyekeznek szolgáltatni weboldalunkat és tartalmainkat. Ennek egyik mellékhatása az is, hogy DDoS-támadásokkal szemben ellenállóbbá válik weboldalunk, mert egy adott szerver kiesésekor még jó néhány másikról maradunk elérhetők.

Teendők DDoS-támadás esetén

Napjaink DDoS-támadásai annyira erősek és kifinomultak, hogy az ellenük történő védekezés hatalmas kihívást jelenthet számunkra. Pont ezért érdemes már a kezdetektől fogva gondoskodni a megfelelő óvintézkedésekről.

Szerencsére akkor sincs minden veszve, ha éppen támadás alatt van és elérhetetlenné vált szerverünk:

1. Gyorsan intézkedjünk

Ha ismerjük a szervezetünk számára normálisnak mondható adatforgalom sajátosságait, akkor gyorsan felismerhetjük a DDoS-támadásokat is.

Például arról ismerhetők fel az ilyen támadások, hogy kiugróan sok lekérés vagy webes adatforgalom érkezik gyanúsnak tűnő forrásokból. Ilyenkor még esélyes, hogy van némi időnk reagálni a támadásra.

A lehető leggyorsabban állítsunk be gyakoriság-korlátozást és ürítsük ki szerverünk naplófájljait, hogy tárhelyet nyerjünk.

2. Vegyük fel a kapcsolatot a tárhelyszolgáltatónkkal

Ha a rendszerünket működtető szerver nem a saját birtokunkban van, hanem külső szolgáltató üzemelteti azt, azonnal értesítsük őket a támadás tényéről.

Lehetséges, hogy képesek “fekete lyukba” terelni a minket célzó forgalmat, így minden bejövő forgalom eltűnik a semmiben attól függetlenül, hogy ártó szándékú-e vagy sem. A szolgáltatónak érdekében áll ezt megtenni, mivel így a többi ügyfelük szervereit sem érinti közvetve vagy közvetlenül a minket célzó támadás.

Ezt követően általában egy “szűrőn” keresztül küldik át a bejövő forgalmat, így elszigetelhetik a káros szándékú adatforgalmat, a többit tovább engedhetik szerverünk felé.

3. Hívjunk szakértőt

Ha nagyszabású támadást szenvedünk el, vagy megengedhetetlen számunkra bármiféle kiesés, érdemes alkalmazni DDoS-elhárítási szakembereket.

Ők képesek saját, hatalmas teherbírású szervereikre irányítani a minket célzó adatforgalmat, majd egy szűrővel felfegyverkezve kiszűrni a támadókat.

4. Várjuk ki a támadás végét

Az ilyen szakemberek hatalmas összegekbe kerülnek, a legtöbb DDoS-támadás pedig néhány napon belül véget is ér (bár előfordulhat, hogy még tovább tartanak, bár ez ritka). Ezért az is egy lehetőség, hogy egyszerűen csak kivárjuk a végét, majd a későbbiekben jobban felkészülünk kivédésükre.

Hogyan derítsük ki, hogy gépünk botnet-hálózat része lett-e (és mit tegyünk ilyenkor)

Ha egyszerű átlagfelhasználók vagyunk, gépünk akár tudtunkon kívül is botnet-hálózat részévé válhatott.

Gyanús jelek

Habár nem túl feltűnőek ezek önmagukban, de vannak bizonyos árulkodó jelek, amik háttértevékenységekre utalhatnak. Ilyenek például:

- Gyakori összeomlások

- Hosszabb betöltési idők

- Gyanús hibaüzenetek

Mit tehetünk ilyenkor?

Ha gyanúsan viselkedik gépünk ,érdemes azt átvizsgálni. Telepítsünk fel és futtassunk megbízható vírusvédelmi szoftvercsomagot, például az operációs rendszerünknek megfelelőt Windows-ra, Mac-re vagy Linux-ra.

Egy teljes ellenőrzés lefuttatásával megtudjuk, hogy található-e a gépünkön valamilyen kártevő. A vírusirtók nagyrészt képesek is ezek eltávolítására. Ha nem akarunk teljes vírusirtót telepíteni, akkor egy gyors online víruskereső futtatása se árthat.

És sose feledjük: fájlokat és e-mailes csatolmányokat kizárólag akkor töltsünk le, ha pontosan tisztában vagyunk azok tartalmával illetve a feladó vagy közzétevő kilétével. Az ilyen adathalász támadások gyakran e-mailen és letöltőoldalakon keresztül terjednek, ahonnan észrevétlenül kerülhetnek gépünkre.

Legyünk felkészültek

Elővigyázatossági okokból úgy készítsük elő webes jelenlétünket, hogy a szokásosnál és szükségesnél jelentősen nagyobb mértékű adatforgalom kezelésére is képesek legyenek szervereink.

A DDoS-támadások kockázatának csökkentésének egyik legjobb módszere az, ha a kártevők elleni védekezés céljából telepítünk gépeinkre valamilyen hatékony vírusvédelmi megoldást. Webalkalmazásaink és szervereink számára nagyszerű megelőző intézkedés, ha a szokványos forgalom alapján megadott gyakoriság-korlátozást és CDN-t használunk.

Inkább gondolkozzunk előre és hozzunk megelőző intézkedéseket, mert a már folyamatban lévő DDoS-támadások miatt keletkezett károk helyreállítása igencsak költséges – vállalatunk forgalmát és hírnevét igencsak megtépázhatják az elérhetetlenné vált weboldalak és szolgáltatások. Ezért mindenképp érdemes felkészülni arra, hogy bármikor megtámadhatnak minket.